Ich hatte schon einige Male die Anfrage, ob man auf der Data Domain den derzeit genutzen Retention Lock Modus ändern kann.

Diese Frage lässt sich leider nicht klar beantworten.

Hat man einmal die Complianc Edition aktiviert, sind die Systemweiten Veränderungen nicht mehr rückgängig zu machen. Sprich für diverse Tätigkeiten wird neben dem DD Administrator auch der Security Administrator benötigt.

In den bisherigen Anfragen, die ich dazu bekommen habe, sollte bisher immer von Governance nach Compliance gewechselt werden.

Da Governance keine DD-weiten Änderungen durchführt, ist das also kein Problem.

Aber der interessantere Teil sind natürlich die Mtrees.

Ein Wechsel des Modus ist hier leider nicht ohne Weiteres möglich – egal ob von Compliance nach Governance oder umgekehrt.

Wer jedoch von Governance nach Compliance wechseln möchte, kann dies über einige Umwege jedoch trotzdem noch erreichen.

Von Compliance gibt es jedoch keinen Weg zurück nach Governance.

Daher gehe ich hier auf die Möglichkeiten ein, um von Governance nach Compliance zu wechseln.

Das Problem: Hat man Governance bereits auf einem Mtree aktiv, wird man das leider nicht mehr los.

Man kann Governance deaktivieren, aber der Befehl “mtree retention lock enable mode compliance mtree <mtree>” verweigert dann trotzdem den Dienst.

Hier kommt das Fastcopy-Feature der Data Domain ins Spiel. Damit kann man eine Kopie eines Mtrees erstellen.

Dazu legt man mittels “mtree create /data/col1/<mtreename>” zuerst einen neuen Mtree an.

Und dann kann man mit Hilfe von “filesys fastcopy source /data/col1/<mtree-alt> dest /data/col1/<mtree-neu>” eine Kopie des bestehenden Mtrees erstellen.

Die Kopie hat jedoch keine Informationen zu Retention Lock, sodass man hier nun auch Compliance auf den neuen Mtree anwenden kann.

Im Anschluss kann der alte Mtree gelöscht werden.

Damit haben wir natürlich nun ein weiteres Problem:

Je nachdem, von was der alte Mtree verwendet wurde, greift sie natürlich auf den alten Pfad zu.

Erfolgt der Zugriff via CIFS oder NFS, kann man den entsprechenden Export so belassen und muss nur den Pfad auf der Data Domain ändern.

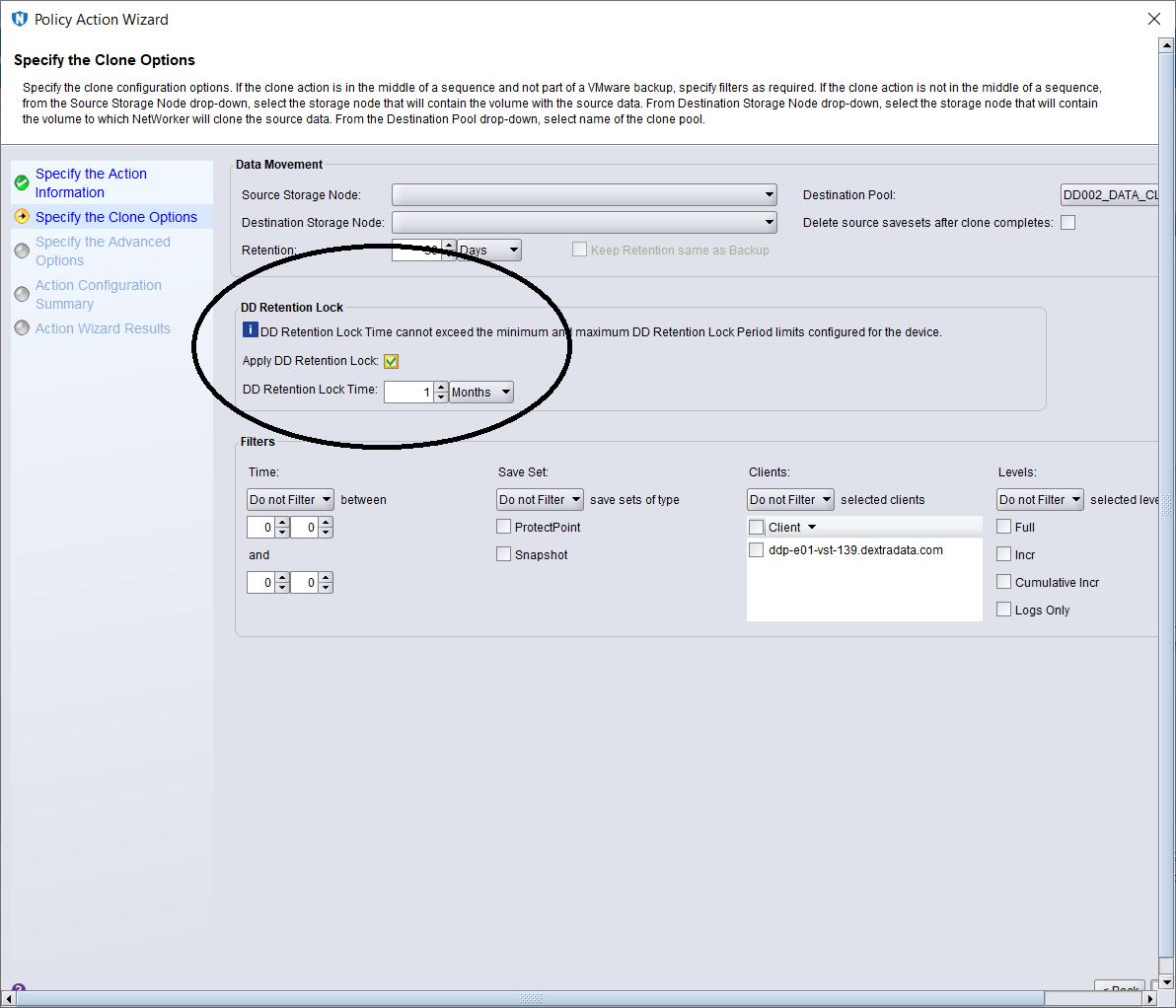

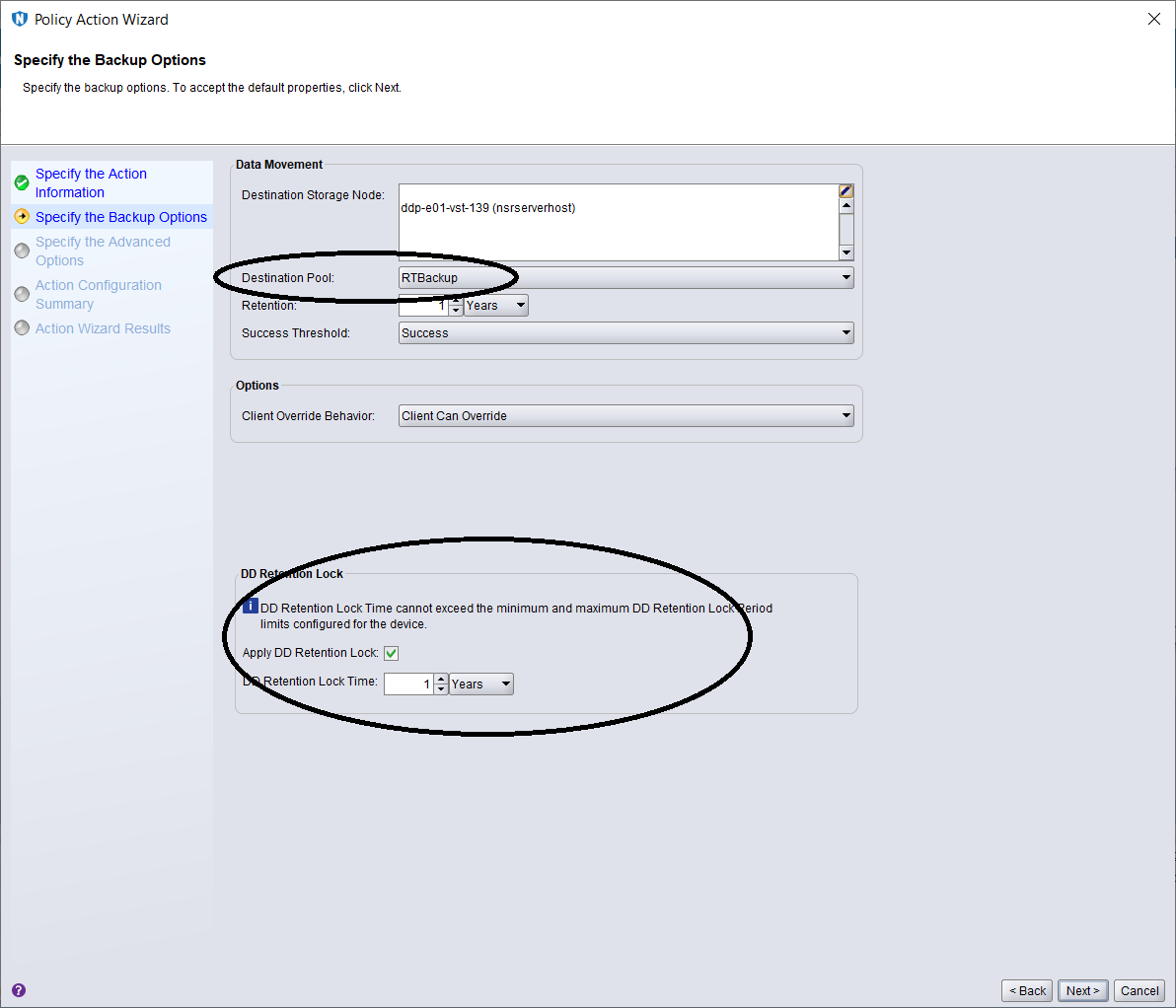

Aber was, wenn man den Mtree für eine Backup-Applikation wie NetWorker nutzt?

Damit stehen wir vor dem nächsten Problem, welches sich leider nicht so leicht lösen lässt.

Hier kommt es auf die jeweilige Umgebung an.

Hat man nur wenige Devices im NetWorker (und auch z.B. nur kurze Aufbewahrungszeiten), kann man sich die Mühe mit dem Fastcopy sparen.

Man legt dann einfach einen neuen Mtree an konfiguriert im NetWorker neue Devices, die auf dem neuen Mtree liegen (Siehe dazu hier).

Die neuen Devices kommen in die gleichen Pools wie die alten, sodass man abgesehen von den Devices nicht noch groß die Umgebung verändern muss.

Die alten Devices setzt man auf Read-Only, sodass diese nicht weiter genutzt werden.

Achtung: Wenn die auf Read-Only sind, kann NetWorker darauf auch keine Daten löschen. D.h. man muss abwarten, bis alle Daten darauf expired sind und kann die alten Devices dann löschen.

Für die Zeit wird man jedoch vom NetWorker immer wieder Fehlermeldungen bekommen, dass er die abgelaufenen Backups nicht löschen konnte.

Hat man eine große Umgebung mit vielen Devices, muss man etwas tricksen.

Hierfür erstellt man mittels Fastcopy eine Kopie des alten Mtrees (s.o.). Damit hat man also sämtliche bestehenden Backups auf dem neuen Mtree.

Ab jetzt hat man zwei Möglichkeiten:

1) Man löscht den alten Mtree und startet ein DD Cleaning. Dieses Cleaning muss man leider abwarten, damit der alte Mtree wirklich weg ist. Und ja, währendessen funktionieren natürlich keinerlei Backups, weil die Devices noch alle auf den alten Mtree zeigen.

Sobald das Cleaning durch ist, nutzt man den Fastcopy wieder, um die Daten zurück zu kopieren und hat sie damit an der alten Stelle, jedoch ohne Retention Lock. Und nun kann man den gewünschten Retention Lock Modus aktivieren.

2) Man legt alle Devices neu an (auch wieder mit dieser Anleitung), sodass sie auf den neuen Mtree zeigen. Das ist natürlich eine ganze Menge Arbeit…

Hat man das erledigt, kann man die ganzen alten Devices und auch den alten Mtree löschen.

Alternativ gäbe es noch eine Mischung aus beidem. Man könnte z.B. nur einige Devices neu anlegen, um während des Cleanings Archive Log Backups durchführen zu können.

Seit 2006 bin ich im Data Protection Bereich tätig und habe über die Jahre Erfahrungen mit diversen Produkten sammeln können. Darunter NetBackup, Avamar und natürlich vor allem NetWorker. Mit NetWorker habe ich seit meiner Ausbildung zum Fachinformatiker – Fachrichtung Anwendungsentwicklung – zu tun und habe mich auch auf diesen spezialisiert – vor allem in Kombination mit der Data Domain als Backup Storage. Darüber hinaus programmiere ich gerne in der Sprache Perl, sei es nun beruflich oder privat.